Social Engineering Angriffe gehören zu den raffiniertesten Bedrohungen in der digitalen Welt. Im Gegensatz zu technischen Angriffen nutzen sie menschliche Eigenschaften wie Hilfsbereitschaft, Vertrauen oder Neugier aus, um Informationen zu stehlen oder Systeme zu kompromittieren. Dabei zielen Angreifer darauf ab, Personen so zu manipulieren, dass sie sensible Daten preisgeben oder bestimmte Aktionen ausführen, die ihnen schaden könnten. Die Opfer bemerken oft erst viel später, dass sie getäuscht wurden, was die Gefahr dieser Methode noch verstärkt.

Was sind Social Engineering Angriffe?

Social Engineering Angriffe sind eine Form der Manipulation, bei der Angreifer Menschen dazu bringen, vertrauliche Informationen preiszugeben oder sicherheitskritische Handlungen auszuführen. Statt technischer Schwachstellen nutzen sie die „menschliche Schwachstelle“. Diese Angriffe können über verschiedene Kommunikationskanäle wie E-Mails, Telefonanrufe oder soziale Medien erfolgen. Oft geben sich die Täter als vertrauenswürdige Personen oder Organisationen aus, um Glaubwürdigkeit zu erzeugen. Ziel ist es, Zugang zu sensiblen Daten, finanziellen Ressourcen oder IT-Systemen zu erhalten.

Arten von Social Engineering Angriffen

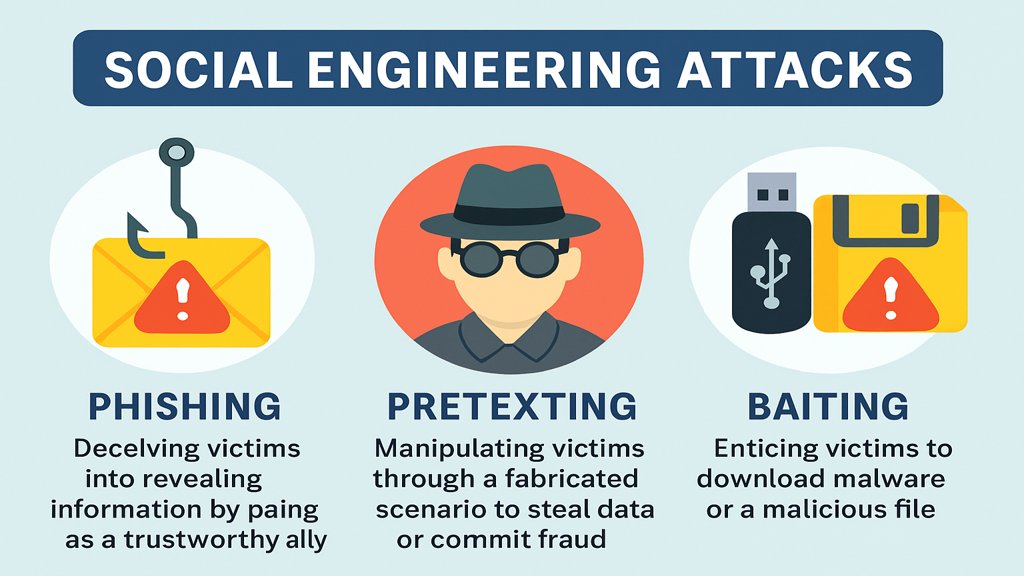

Es gibt verschiedene Methoden, wie Social Engineering Angriffe durchgeführt werden. Jede Methode nutzt unterschiedliche Ansätze, um das Vertrauen des Opfers zu gewinnen und sie zu manipulieren.

Phishing: Der Klassiker unter den Angriffen

Phishing ist die wohl bekannteste Form des Social Engineerings. Hierbei senden Angreifer gefälschte E-Mails oder Nachrichten, die von einer vertrauenswürdigen Quelle zu stammen scheinen, wie Banken, Online-Shops oder sogar Kollegen. Ziel ist es, das Opfer dazu zu bringen, auf einen schädlichen Link zu klicken, persönliche Daten einzugeben oder einen infizierten Anhang herunterzuladen. Ein typisches Beispiel ist eine E-Mail, die vorgibt, von Ihrer Bank zu sein, und Sie auffordert, Ihre Kontodaten zu aktualisieren.

Pretexting: Täuschung durch Vorwand

Beim Pretexting bauen Angreifer eine Geschichte oder einen Vorwand auf, um das Opfer zu täuschen. Sie geben sich beispielsweise als IT-Mitarbeiter aus und erklären, dass ein Problem mit dem Firmenkonto vorliegt. Das Ziel ist, das Opfer dazu zu bringen, vertrauliche Informationen wie Passwörter, Kontodaten oder persönliche Details preiszugeben. Der Erfolg hängt dabei stark davon ab, wie glaubwürdig der Angreifer seinen Vorwand präsentiert.

Baiting: Locken mit falschen Versprechungen

Baiting nutzt die Neugier oder Gier des Opfers aus. Angreifer locken ihre Opfer mit verlockenden Angeboten, wie kostenlosen Downloads, Geschenken oder exklusiven Inhalten. Ein klassisches Beispiel ist ein USB-Stick, der in einem öffentlichen Raum „verloren“ wird. Sobald jemand diesen Stick anschließt, wird Schadsoftware auf den Computer übertragen. Auch Online-Angebote wie „kostenlose Filme oder Musik“ können eine Falle sein.

Tailgating: Zugang durch Nachahmung

Beim Tailgating, auch als „Piggybacking“ bekannt, verschaffen sich Angreifer physischen Zugang zu gesicherten Bereichen, indem sie sich als autorisierte Personen ausgeben. Ein typisches Szenario ist, dass ein Angreifer vor einer verschlossenen Tür wartet und vorgibt, seine Zugangskarte vergessen zu haben. Eine freundliche Person lässt ihn dann oft herein, ohne genauer nachzufragen. Diese Methode ist besonders gefährlich, da sie direkten Zugang zu sensiblen Bereichen ermöglicht.

Wie Sie sich vor Social Engineering Angriffen schützen können

Die gute Nachricht ist, dass Sie sich gegen Social Engineering Angriffe schützen können. Es erfordert jedoch sowohl technische als auch menschliche Vorsichtsmaßnahmen.

Schulungen und Awareness-Programme

Ein geschultes Personal ist die beste Verteidigung gegen Social Engineering. Regelmäßige Schulungen und Awareness-Programme helfen, die Belegschaft für die Gefahren zu sensibilisieren. Dabei lernen die Teilnehmer, verdächtige Anfragen zu erkennen, sicher mit sensiblen Daten umzugehen und Angriffe zu melden. Simulierte Phishing-Angriffe können ein effektives Trainingstool sein, um das Erlernte in der Praxis anzuwenden.

Technische Schutzmaßnahmen

Technische Maßnahmen sind ein wichtiger Bestandteil der Abwehrstrategie. Dazu gehören:

- E-Mail-Filter: Diese blockieren verdächtige Nachrichten und Phishing-Versuche.

- Antivirenprogramme: Sie erkennen und entfernen schädliche Software.

- Zwei-Faktor-Authentifizierung (2FA): Selbst wenn Passwörter gestohlen werden, bietet 2FA eine zusätzliche Sicherheitsebene.

- Netzwerküberwachung: Tools zur Überwachung des Netzwerks können ungewöhnliche Aktivitäten erkennen und melden.

Ein umfassender Ransomware Schutz ist ebenfalls entscheidend, da er technische und organisatorische Maßnahmen kombiniert, um Angriffe abzuwehren.

Praktische Tipps für den Alltag

Neben Schulungen und technischen Maßnahmen gibt es einfache Tipps, die Sie im Alltag umsetzen können:

- Seien Sie skeptisch: Hinterfragen Sie unerwartete Anfragen, besonders wenn sie vertrauliche Informationen betreffen.

- Überprüfen Sie Absender: Achten Sie auf die E-Mail-Adresse und suchen Sie nach Anzeichen für Fälschungen, wie Tippfehler oder unübliche Domains.

- Geben Sie keine sensiblen Informationen preis: Auch wenn die Anfrage vertrauenswürdig erscheint, geben Sie Passwörter oder PINs niemals per E-Mail oder Telefon weiter.

- Nutzen Sie starke Passwörter: Vermeiden Sie einfache Passwörter und verwenden Sie Passwort-Manager.

- Bleiben Sie wachsam: Achten Sie auf ungewöhnliches Verhalten, wie plötzliche Änderungen in der Kommunikation von bekannten Kontakten.

Warum sind Social Engineering Angriffe so gefährlich?

Social Engineering Angriffe sind so gefährlich, weil sie den „menschlichen Faktor“ ausnutzen, der schwerer zu kontrollieren ist als technische Systeme. Selbst die beste Sicherheitssoftware kann gegen einen Mitarbeiter, der unabsichtlich vertrauliche Informationen preisgibt, wenig ausrichten. Zudem sind diese Angriffe schwer zu erkennen, da sie gezielt auf psychologische Schwächen abzielen.

Die Schäden können erheblich sein – von finanziellen Verlusten über Datenlecks bis hin zu einem Imageschaden für Unternehmen. Da Social Engineering Angriffe immer ausgefeilter werden, ist es entscheidend, sowohl technische Schutzmaßnahmen einzusetzen als auch kontinuierlich in die Sensibilisierung und Schulung der Menschen zu investieren. Nur so können Sie sich effektiv vor diesen Bedrohungen schützen.

FAQ zum Thema Social engineering angriffe

Was sind typische Beispiele für Social Engineering Angriffe?

Typische Beispiele sind Phishing-E-Mails, Pretexting, Baiting und Tailgating. Diese Angriffe zielen darauf ab, Vertrauen zu gewinnen und sensible Informationen zu stehlen.

Wie erkenne ich einen Social Engineering Angriff?

Achten Sie auf verdächtige E-Mails, ungewöhnliche Anfragen, Dringlichkeit in der Kommunikation und fehlende Authentifizierung. Schulungen können helfen, solche Angriffe frühzeitig zu erkennen.

Welche Maßnahmen schützen vor Social Engineering Angriffen?

Regelmäßige Schulungen, starke Passwörter, Multi-Faktor-Authentifizierung und Vorsicht bei der Weitergabe von Informationen sind essenziell.