Cloud Penetration Testing ist ein entscheidender Prozess, um die Sicherheit von Cloud-Umgebungen zu gewährleisten. Dabei handelt es sich um eine simulierte Angriffsmethode, bei der Sicherheitsfachleute Schwachstellen in Cloud-Systemen identifizieren, analysieren und beheben. Ziel ist es, potenzielle Risiken zu reduzieren und die Daten sowie Dienste vor realen Bedrohungen zu schützen. Angesichts der steigenden Nutzung von Cloud-Diensten wird dieses Verfahren zunehmend wichtiger, da es Unternehmen hilft, sich gegen Cyberangriffe zu wappnen und Compliance-Vorgaben zu erfüllen.

Was ist Cloud Penetration Testing?

Cloud Penetration Testing umfasst die systematische Überprüfung von Cloud-Diensten und -Infrastrukturen auf Schwachstellen. Experten simulieren dabei Angriffe auf die Cloud-Umgebung, um Sicherheitslücken wie falsch konfigurierte Zugriffsrechte oder anfällige APIs aufzudecken. Dies ermöglicht nicht nur die Identifizierung potenzieller Angriffsvektoren, sondern auch die Erarbeitung gezielter Gegenmaßnahmen. Unternehmen können so die Sicherheit ihrer Cloud-Infrastruktur verbessern, sensible Daten schützen und ihre Systeme widerstandsfähiger gegen Angriffe machen. Weitere Informationen zur Cloud-Sicherheit finden Sie auf unserer Cloud Security Pillar-Page.

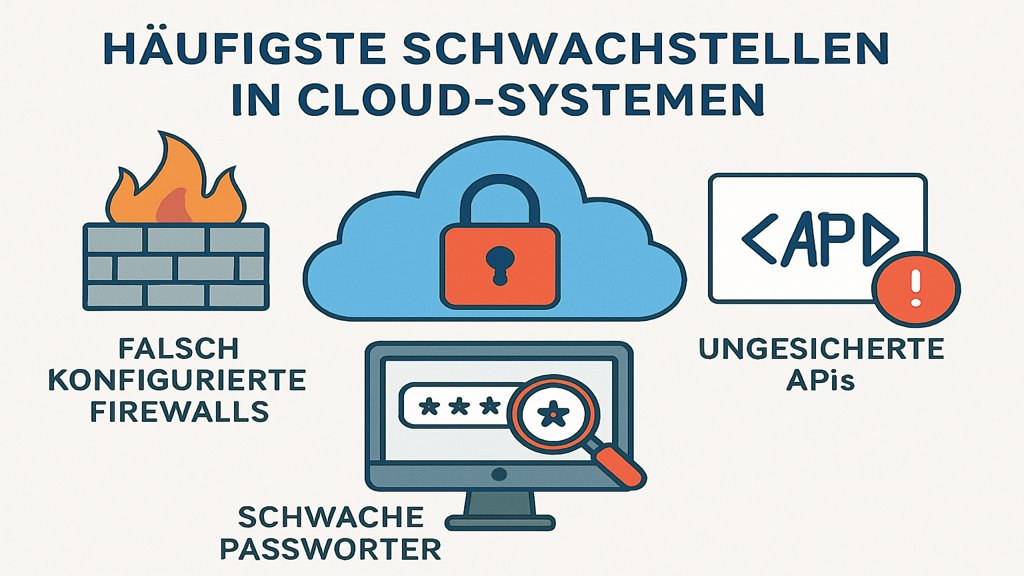

Die häufigsten Schwachstellen in Cloud-Umgebungen

Die Sicherheit in Cloud-Umgebungen hängt von verschiedenen Faktoren ab. Einige Schwachstellen treten besonders häufig auf und stellen erhebliche Risiken dar.

Falsch konfigurierte Sicherheitsrichtlinien

Eine der größten Bedrohungen für die Cloud-Sicherheit sind falsch konfigurierte Sicherheitsrichtlinien. Ein typisches Beispiel hierfür sind fehlerhafte Zugriffsrechte, bei denen Benutzer unbeabsichtigt Zugriff auf sensible Bereiche erhalten. Solche Konfigurationsfehler entstehen oft durch mangelndes Fachwissen oder fehlende Überprüfungen. Die Folge sind unerwünschte Datenlecks oder Einfallstore für Angreifer.

Ungesicherte APIs und Endpunkte

APIs (Application Programming Interfaces) und Endpunkte sind essenzielle Schnittstellen in Cloud-Umgebungen, die häufig für Angriffe genutzt werden. Ungesicherte oder schlecht dokumentierte APIs können dazu führen, dass Angreifer Daten abfangen oder manipulieren. Besonders gefährlich wird es, wenn APIs nicht ausreichend validiert oder mit schwachen Authentifizierungsmechanismen ausgestattet sind.

Schwaches Benutzerzugriffsmanagement

Ein ineffizientes Benutzerzugriffsmanagement kann ebenfalls schwerwiegende Sicherheitsprobleme verursachen. Wenn Benutzerkonten nicht richtig verwaltet werden, entstehen Risiken wie der Zugriff auf sensible Daten durch unbefugte Personen. Dazu zählen beispielsweise ungenutzte Konten mit Administratorrechten oder schwache Passwörter, die leicht geknackt werden können.

Tools und Techniken für effektives Cloud Penetration Testing

Um Cloud Penetration Testing erfolgreich durchzuführen, stehen zahlreiche Tools und Techniken zur Verfügung. Diese helfen dabei, Sicherheitslücken effizient zu identifizieren und zu beheben.

Beliebte Tools für Cloud Penetration Testing

Einige der bekanntesten Tools für Cloud Penetration Testing sind:

- Metasploit: Ein Framework für Penetrationstests, das sich auch auf Cloud-Umgebungen anwenden lässt.

- Nmap: Ein Tool zur Netzwerksicherheitsüberprüfung, das Schwachstellen in Cloud-Infrastrukturen identifizieren kann.

- Burp Suite: Ein weit verbreitetes Tool zur Analyse und Sicherung von Webanwendungen, einschließlich Cloud-Diensten.

- AWS Inspector: Ein spezifisches Tool von Amazon zur Identifizierung von Sicherheitslücken in AWS-Cloud-Diensten.

- Microsoft Azure Security Center: Dieses Tool bietet umfassende Sicherheitseinblicke speziell für Azure-Cloud-Umgebungen.

Methoden und Ansätze

Cloud Penetration Testing kann auf unterschiedliche Weise durchgeführt werden. Dazu zählen:

- Black-Box-Testing: Hierbei haben Tester keinerlei Vorwissen über die Cloud-Infrastruktur und simulieren Angriffe aus der Perspektive eines externen Angreifers.

- White-Box-Testing: Tester verfügen über detaillierte Informationen zur Cloud-Umgebung und prüfen gezielt bekannte Schwachstellen.

- Hybrid-Ansatz: Eine Kombination aus Black-Box- und White-Box-Testing für eine umfassende Sicherheitsüberprüfung.

Best Practices für mehr Sicherheit

Einige bewährte Verfahren können die Effektivität von Cloud Penetration Testing erheblich steigern:

- Regelmäßige Tests durchführen: Sicherheit ist ein fortlaufender Prozess, und regelmäßige Penetrationstests helfen, neue Schwachstellen frühzeitig zu erkennen.

- Proaktive Maßnahmen ergreifen: Schwachstellen sollten nicht nur identifiziert, sondern auch zeitnah behoben werden.

- Schulungen für Mitarbeiter: Sicherheitsbewusstsein und Fachwissen innerhalb des Teams sind essenziell, um menschliche Fehler zu minimieren.

- Compliance-Anforderungen berücksichtigen: Tests sollten so durchgeführt werden, dass sie den geltenden gesetzlichen und branchenspezifischen Vorschriften entsprechen.

Warum ist Cloud Penetration Testing unverzichtbar?

Cloud Penetration Testing ist unverzichtbar, da es Unternehmen vor finanziellen und datenschutzrechtlichen Risiken schützt. Cyberangriffe auf Cloud-Dienste können nicht nur zu Datenverlust führen, sondern auch erhebliche Reputationsschäden verursachen. Zudem helfen Penetrationstests dabei, die Einhaltung von Vorschriften wie der DSGVO (Datenschutz-Grundverordnung) oder branchenspezifischen Sicherheitsstandards sicherzustellen. Durch die frühzeitige Identifikation von Schwachstellen können Unternehmen ihre Systeme widerstandsfähiger machen und das Vertrauen ihrer Kunden stärken.

So wählen Sie den richtigen Anbieter für Cloud Penetration Testing

Die Auswahl eines geeigneten Anbieters für Cloud Penetration Testing ist entscheidend, um die Sicherheit Ihrer Systeme zu gewährleisten. Hierbei gibt es einige wichtige Kriterien, die Sie beachten sollten.

Wichtige Kriterien bei der Auswahl

Bei der Auswahl eines Anbieters sollten folgende Aspekte berücksichtigt werden:

- Erfahrung und Expertise: Der Anbieter sollte über umfangreiche Erfahrung im Bereich Cloud-Sicherheit verfügen.

- Zertifizierungen: Zertifikate wie CEH (Certified Ethical Hacker) oder CISSP (Certified Information Systems Security Professional) sind ein Qualitätsmerkmal.

- Transparente Berichterstattung: Der Anbieter sollte detaillierte Berichte über die durchgeführten Tests und die identifizierten Schwachstellen liefern.

- Kundensupport: Ein zuverlässiger Support hilft Ihnen bei der Implementierung der empfohlenen Maßnahmen.

- Preis-Leistungs-Verhältnis: Die Kosten sollten im Verhältnis zur Qualität der angebotenen Dienste angemessen sein.

Empfohlene Anbieter

Einige Anbieter haben sich in der Branche als besonders zuverlässig etabliert. Dazu zählen:

- Rapid7: Bekannt für seine Tools und Dienstleistungen im Bereich Penetrationstests.

- Qualys: Bietet umfassende Sicherheitslösungen für Cloud-Umgebungen.

- CrowdStrike: Spezialisiert auf die Sicherung von Cloud-Infrastrukturen gegen moderne Bedrohungen.

- AWS Professional Services: Spezifisch für Unternehmen, die ihre Sicherheit in der AWS-Cloud optimieren möchten.

- Microsoft Consulting Services: Eine gute Wahl für Organisationen, die in der Azure-Cloud tätig sind.

Die Wahl des richtigen Anbieters hängt von Ihren individuellen Anforderungen ab, doch die oben genannten Kriterien helfen Ihnen, eine fundierte Entscheidung zu treffen. Cloud Penetration Testing ist eine Investition in die Sicherheit Ihrer Daten und Systeme – und damit in die Zukunft Ihres Unternehmens.

FAQ zum Thema Cloud penetration testing

Was ist Cloud Penetration Testing?

Cloud Penetration Testing ist ein Prozess zur Identifizierung und Behebung von Sicherheitslücken in Cloud-Systemen durch simulierte Angriffe.

Welche Tools werden für Cloud Penetration Testing verwendet?

Beliebte Tools sind Kali Linux, Metasploit, Nessus und spezielle Cloud-Sicherheitslösungen wie AWS Inspector.

Ist Cloud Penetration Testing für alle Unternehmen notwendig?

Ja, insbesondere für Unternehmen, die sensible Daten in der Cloud speichern, um Sicherheitsrisiken zu minimieren.